Μια ομάδα επιστημόνων βρήκε μια νέα μέθοδο επίθεσης που στα χέρια κάποιων αντιπάλων μπορεί να χρησιμοποιηθεί για να αφαιρέσει την ανωνυμία (deanonymize) από την Tor κυκλοφορία, παρακολουθώντας την κυκλοφορία που πηγαίνει σε ένα Tor relay και τις HTTP και DNS κινήσεις που βγαίνουν από έναν Tοr κόμβο εξόδου.

Ονομάζεται DefecTor και αυτή η νέα επίθεση είναι μια βελτιωμένη έκδοση αυτού που οι εμπειρογνώμονες σε θέματα ασφάλειας και προστασίας της ιδιωτικής ζωής αποκαλούν «Tοr correlation attack – Επίθεση συσχέτισης Tοr».

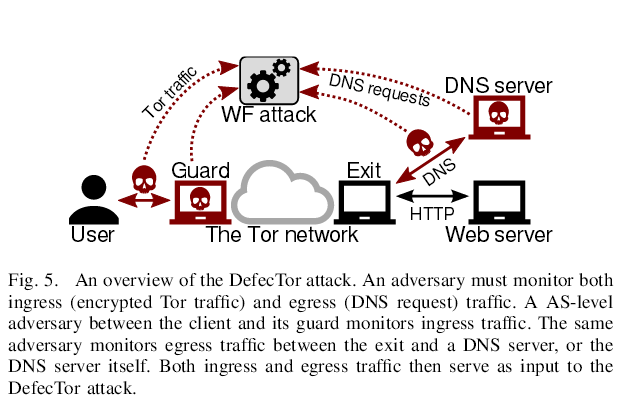

Οι επιθέσεις συσχέτισης Tοr έχουν μελετηθεί και εξηγηθεί λεπτομερώς και στο παρελθόν. Με λίγα λόγια, τέτοιου είδους επιθέσεις σημαίνουν ότι ένας παγκόσμιος αντίπαλος που βρίσκεται σε μία θέση που μπορεί να παρακολουθεί μεγάλα κομμάτια της κίνησης στοΔιαδίκτυο έχει τη δυνατότητα να δει πότε ένας χρήστης ξεκινά μια σύνδεση Tοr και χρησιμοποιώντας διάφορα στοιχεία να συνδέσει την εισερχόμενη σύνδεσή του με ένα εξερχόμενο stream πακέτων. Ο αντίπαλος μπορεί να μαντέψει με διάφορους βαθμούς ακρίβειας την ιστοσελίδα στην οποία έχει πρόσβαση ο χρήστης μέσω του Tοr.

Μια ομάδα ερευνητών από Σουηδικά και Αμερικανικά πανεπιστήμια λέει ότι η αρχική έρευνα σε αυτούς τους τύπους των deanonymization προσπαθειών έγινε χρησιμοποιώντας επιθέσεις συσχέτισης και επικεντρώθηκε μόνο στην κρυπτογραφημένη κίνησηπου εισέρχεται στο Tοr δίκτυο και την HTTP κίνηση που βγαίνει από έναν κόμβο εξόδου.

Λένε ότι η αρχική έρευνα έχει αγνοήσει εντελώς ένα δεύτερο σύνολο εξερχόμενης κίνησης, που αφορά τα DNS queries. Λένε ότι τα DNS queries μπορεί να αποδειχθούν πολύ χρήσιμα για τη βελτίωση της εικασίας (guesswork) που έρχεται μαζί με τις Tοr επιθέσεις συσχέτισης.

Η επίθεση αυτή είναι εφικτή, επειδή ο Tοr Browser, ο οποίος επιτρέπει στους Tοr χρήστες την πρόσβαση σε ιστοσελίδες μέσω του Tοr δικτύου, συνδέει την HTTP και DNS κυκλοφορία, την κρυπτογραφεί, την περνά μέσα από το Tοr δίκτυο και στη συνέχεια, λύνει το DNS query στο επίπεδο του κόμβου εξόδου, στέλνοντας την HTTP κίνηση στον προορισμό της.

«Διαπιστώνουμε ότι υπάρχουν αντίπαλοι που μπορούν να εξαπολύσουν DefecTor επιθέσεις», γράφουν οι ερευνητές στην εργασία τους. «Για παράδειγμα, ο DNS resolver της Google παρατηρεί σχεδόν το 40% του συνόλου των DNS queries που βγαίνουν από το Tοr δίκτυο.»

Ενώ η Google δεν έχει δείξει κανένα ενδιαφέρον για βγάλει από την ανωνυμία ή σαμποτάρει το Tοr δίκτυο, η έρευνα αποδεικνύει ότι θα μπορούσε να το κάνει, εάν ήθελε.

Το Tοr μοντέλο-απειλή περιλαμβάνει παγκόσμιους αντιπάλους που εκπροσωπούν τα ASs (Autonomous Systems – Αυτόνομα Συστήματα – ή ISPs) που διοικούνται από καταπιεστικά καθεστώτα. Αυτές οι third-party οντότητες μπορούν να κερδίσουν περισσότερες από αρκετές πληροφορίες σχετικά με γνωστούς αντιφρονούντες και τις δραστηριότητές τους εξαπολύοντας DefecTor επιθέσεις.

«Δεδομένης αυτής της πιο ισχυρής fingerprinting μεθόδου, δείξαμε ότι η απειλή των DefecTor επιθέσεων εναντίον του Tοr δικτύου είναι σαφής και βρίσκεται εδώ», λένε οι ερευνητές. «Οι Tοr relay φορείς θα πρέπει να λάβουν μέτρα για να εξασφαλίσουν ότι το δίκτυο διατηρεί περισσότερη ποικιλομορφία στο πώς τα exit relays διαχειρίζονται τα DNS domains.»

Τεχνικές λεπτομέρειες για την DefecTor επίθεση υπάρχουν διαθέσιμες στην ιστοσελίδα της ερευνητικής εργασίας. Την πραγματική ερευνητική εργασία, που ονομάζεται «The Effect of DNS on Tοr’s Anonymity» μπορείτε να την κατεβάσετε από εδώ ή εδώ και περιέχει και ορισμένες συστάσεις για τη μείωση των DefecTor επιθέσεων συσχέτισης.